TCP/IP Protokolü: Temel Yapısı ve Katmanları

TCP/IP, dünya genelinde internetin ve diğer ağların temel iletişim protokolü olarak bilinir. Bu protokol, cihazların birbirleriyle veri alışverişi yapabilmesi için gerekli olan bir dizi kurallar ve standartlar bütünüdür. TCP/IP, ‘Transmission Control Protocol’ (TCP) ve ‘Internet Protocol’ (IP) kelimelerinin kısaltmasıdır. Ancak TCP/IP sadece bu iki protokolden ibaret değildir; birçok farklı protokol ve teknolojiyi de bünyesinde barındırır.

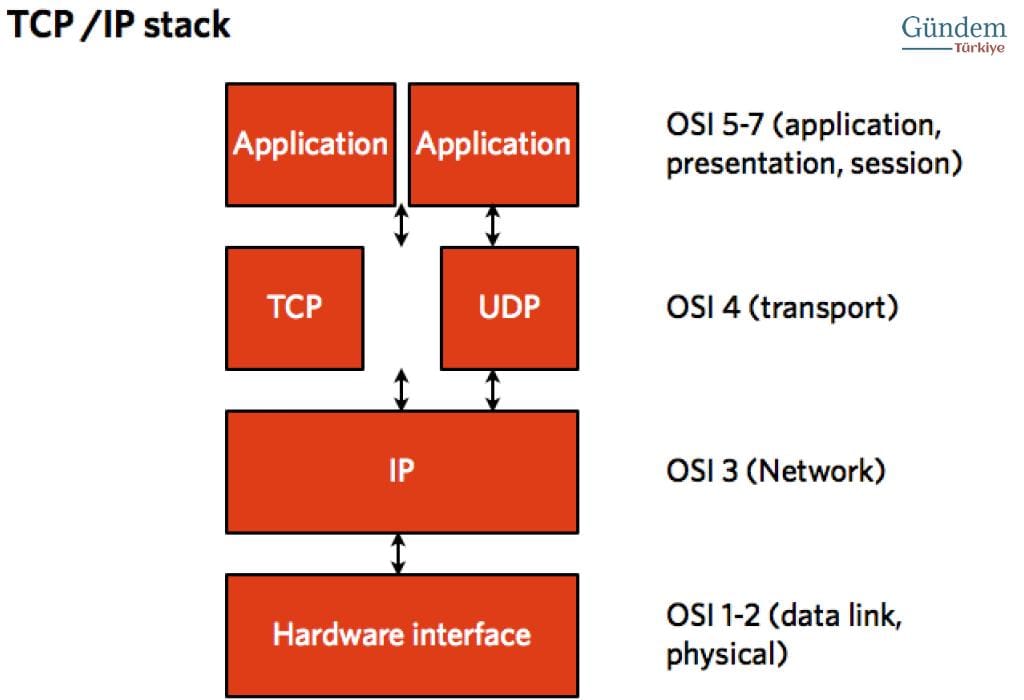

TCP/IP, katmanlı bir mimari yapısı ile çalışır. Bu yapı sayesinde veri, bir yerden bir yere taşınırken belirli aşamalardan geçer. Her katman, belirli bir işlevi yerine getirirken, üst katmanlar alt katmanların hizmetlerinden yararlanır. İşte TCP/IP’nin ana katmanları:

- Uygulama Katmanı: Kullanıcı uygulamalarının ağ üzerinde veri alışverişi yapmasını sağlar. HTTP, FTP, SMTP gibi protokoller bu katmanda yer alır.

- Taşıma Katmanı: Verilerin güvenli ve doğru bir şekilde taşınmasını sağlar. TCP ve UDP protokolleri bu katmanda çalışır.

- Ağ Katmanı: Verilerin hedefe ulaştırılmasında yönlendirme işlemlerini yapar. IP protokolü bu katmanın temelini oluşturur.

- İletim Katmanı: Fiziksel bağlantıyı sağlar ve veri paketlerini ağ üzerinden iletir. Ethernet ve Wi-Fi gibi protokoller bu katmanda kullanılır.

Bu katmanlar, TCP/IP’nin verimli çalışmasını ve farklı ağ sistemleri arasında uyum sağlamasını mümkün kılar. Her katmanın kendi içerisinde işlevsel özellikleri vardır ve bu özellikler sayesinde kullanıcılar, veri iletişimini daha etkili bir şekilde gerçekleştirebilir.

Günümüzde internet üzerinden veri alışverişinin artmasıyla birlikte, veri güvenliği de önemli bir konu haline gelmiştir. TCP/IP, veri güvenliğini sağlamak için çeşitli yöntemler sunar. Özellikle, TCP protokolü verilerin doğru bir şekilde iletilmesini sağlarken, SSL/TLS gibi protokoller ise veri iletimi sırasında şifreleme yaparak güvenliği artırır. Böylelikle, kullanıcıların verileri üçüncü şahısların eline geçmeden güvenli bir şekilde taşınır.

TCP/IP Protokolünün İşleyişi: Veri İletimi ve Kontrol Mekanizmaları

TCP/IP protokolü, veri iletimini sağlamak için bir dizi karmaşık adım ve mekanizma içerir. Bu süreç, verinin kaynağından hedefe ulaşmasına kadar olan tüm aşamaları kapsamaktadır. Aşağıda, veri iletiminde izlenen temel adımlar sıralanmıştır:

- Veri Hazırlığı: Uygulama katmanında, veriler uygun bir formata dönüştürülerek iletim için hazırlanmaktadır.

- Segmentleme: Taşıma katmanında, veriler daha küçük parçalara (segmentlere) bölünür. Bu işlem, ağ üzerindeki veri akışını kolaylaştırır.

- Adresleme: Ağ katmanı, verinin hedef cihazın IP adresine yönlendirilmesini sağlar. Bu aşamada, her paket için uygun yönlendirme bilgileri eklenir.

- İletim: İletim katmanında, veri paketleri fiziksel ortam üzerinden gönderilir. Ethernet veya Wi-Fi gibi teknolojiler bu aşamada devreye girer.

- Doğrulama: Alıcı cihaz, gelen verilerin eksiksiz ve doğru olup olmadığını kontrol eder. Eğer bir hata varsa, eksik veya hatalı veriler tekrar istenir.

TCP/IP protokolü, veri iletiminde güvenliği sağlamak için çeşitli kontrol mekanizmaları kullanır. Bu mekanizmalar, iletim sırasında meydana gelebilecek hataların minimize edilmesini ve verilerin doğru bir şekilde ulaşmasını garanti eder. İşte bu süreçte öne çıkan bazı önemli kontrol mekanizmaları:

- Acknowledgment (Onaylama): Alıcı cihaz, gönderilen verinin başarıyla ulaştığını onaylar. Bu sayede, kaynağa geri bildirimde bulunarak tekrar gönderim gerekip gerekmediği anlaşılır.

- Retransmission (Yeniden Gönderim): Eğer alıcı, beklenen veriyi almazsa, veri kaynağına tekrar gönderim talebinde bulunur. Bu mekanizma, veri kaybını önlemeye yardımcı olur.

- Flow Control (Akış Kontrolü): Gönderici ve alıcı arasındaki veri akışını dengeleyerek, alıcının veri işleme kapasitesini aşmamasını sağlar. Bu, ağ üzerindeki tıkanıklığı azaltır.

TCP/IP protokolü, karmaşık bir veri iletim sürecini daha etkili ve güvenli hale getiren bir dizi mekanizma içerir. Bu mekanizmalar, kullanıcıların internet üzerinden veri alışverişini sorunsuz bir şekilde gerçekleştirmelerine olanak tanır. Günümüzde, TCP/IP protokolü sayesinde, dünya genelindeki cihazlar arasında hızlı ve güvenilir bir iletişim sağlanmaktadır.

TCP/IP Protokolünün Güvenliği: Tehditler ve Koruma Yöntemleri

Günümüzün dijital dünyasında, TCP/IP protokolü yalnızca veri iletimi sağlamakla kalmaz, aynı zamanda veri güvenliğini de önemli bir ölçüde etkiler. Ancak, bu protokol altında çalışan sistemler çeşitli tehditlerle karşı karşıya kalmaktadır. Kullanıcıların ve kurumların bu tehditlerle başa çıkabilmesi için, TCP/IP protokolünün güvenlik mekanizmalarını anlaması hayati önem taşır.

TCP/IP protokolünün sağladığı iletişim ortamı, kötü niyetli saldırganlar için bir fırsat olabilir. Veri hırsızlığı, DDoS saldırıları ve kötü amaçlı yazılımlar gibi tehditler, protokolün zayıf noktalarından faydalanarak kullanıcıların verilerine erişim sağlamaya çalışmaktadır. Özellikle, ağ katmanında güvenlik açıkları, saldırganların ağa sızmasını kolaylaştıran bir zemin oluşturur. Örneğin, ARP spoofing saldırıları, yanlış yönlendirme yaparak veri trafiğini ele geçirebilir. Bu gibi durumlar, TCP/IP protokolünün güvenliği için ciddi bir tehdit oluşturur.

Tehditlerin farkında olmak kadar, bu tehditlere karşı koyacak önlemleri almak da önemlidir. TCP/IP protokolü ile güvenli bir iletişim sağlamak için kullanılan bazı koruma yöntemleri bulunmaktadır. VPN (Sanal Özel Ağ) kullanımı, kullanıcıların internet üzerindeki verilerini şifreleyerek güvenli bir iletişim sağlar. Ayrıca, güvenlik duvarları ve intrusion detection systems (IDS) gibi araçlar, ağ trafiğini izleyerek potansiyel tehditleri tespit etmede kritik rol oynar. Kullanıcıların, ağda gönderilen verileri şifrelemek için SSL/TLS protokollerini kullanması, veri güvenliğini artırmada etkili bir yöntemdir.

Bu bağlamda, TCP/IP protokolünün güvenliğini sağlamak, sadece teknolojik önlemler almakla kalmaz, aynı zamanda kullanıcıların bilinçli davranışları ile de desteklenmelidir. Güçlü şifreler kullanmak, düzenli güncellemeler yapmak ve bilinmeyen bağlantılara dikkat etmek, tüm kullanıcıların alması gereken temel önlemler arasında yer alır.